Нарушение данных GoDaddy – что вам нужно знать

Пока мы все приспосабливаемся к новым нормам, киберпреступники весело проводят время. Чтобы проводить кибератаки и нацеливаться на большее количество пользователей, они используют нарушенную среду. Для них 2021 год – золотой год, и с увеличением количества людей, работающих удаленно, кибератаки стали более доступными. Недавнее исследование показывает, что количество утечек данных в 2021 году почти удвоилось, и около 80% атак произошло из-за простых атак грубой силы.

Факты об утечке данных и кибератаках 2021 года –

- 5258 подтвержденных нарушений в 2021 году

- На 11% увеличилось количество фишинговых атак

- На 6% увеличилось количество фишинговых атак с использованием программ-вымогателей

- 85% нарушений связаны с человеческим фактором

- 80% обнаружены третьими лицами.

- Финансовые последствия утечки данных превышают 21659 долларов.

Эта атака звонит в колокол и вызывает серьезные опасения относительно безопасности данных, и хуже всего то, что эти кибератаки не ограничиваются технологически слабыми предприятиями. Вместо этого также становятся жертвами громких имен с надежными мерами безопасности данных. Недавним примером этого является утечка данных GoDaddy, в результате которой было обнаружено более миллиона учетных записей пользователей.

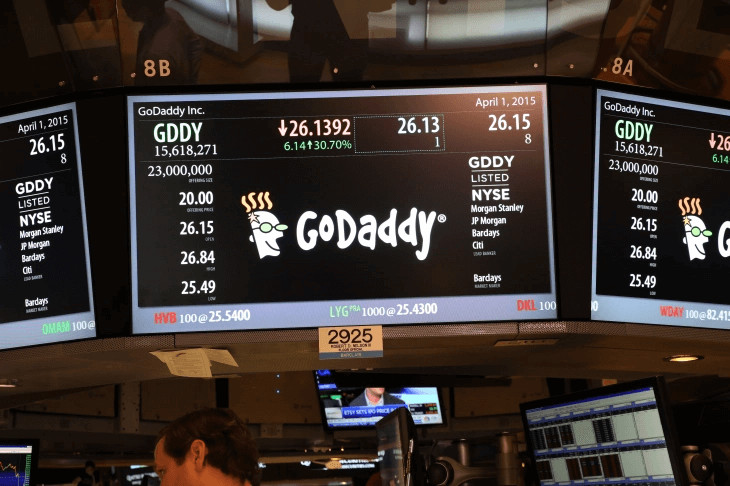

Что такое утечка данных GoDaddy?

В подаче с Комиссией по ценным бумагам и биржам, GoDaddy подтвердила утечку данных 1,2 миллиона клиентов, которая поставила под угрозу имена пользователей, адреса электронной почты, номера и пароли клиентов. В сентябре компания обнаружила несанкционированный доступ к своим системам, где она размещает и управляет серверами WordPress (система управления онлайн-контентом) клиентов. .

Сначала казалось, что пострадала только управляемая функция WordPress. Однако также затронуты дочерние компании, такие как 123Reg, Host Europe, Domain Factory, tsoHost, Media Temple и Heart Internet, которые продают услуги. Проще говоря, это означает, что пострадало больше пользователей, чем указано GoDaddy.

Как произошло нападение?

GoDaddy сказал получить доступ к системе; злоумышленники использовали скомпрометированный пароль. Однако неясно, был ли пароль защищен двухфакторной аутентификацией или нет. В дополнение к этому, инструмент для создания сайтов, известный как Managed WordPress, который позволяет пользователям размещать и создавать свои установки WordPress на GoDaddy, также несет ответственность.

В дополнение к этому Роберт Пригге, генеральный директор Jumio, сказал, что «проблема возникла из-за уязвимости использования учетных данных для аутентификации пользователей, поскольку она была вызвана несанкционированным доступом через скомпрометированный пароль».

Когда произошло нападение?

Атака первоначально произошла 6 сентября; однако киберпреступники могли украсть данные в течение более двух месяцев, пока GoDaddy не обнаружил утечку 17 ноября 2021 года.

«Мы выявили подозрительную активность в нашей среде управляемого хостинга WordPress и немедленно начали расследование с помощью фирмы, занимающейся криминалистической ИТ, и связались с правоохранительными органами», Деметриус приходит, – подтвердил директор по информационной безопасности GoDaddy.

Какие данные были скомпрометированы?

- Электронная почта и номер клиента для 1,2 миллиона активных и неактивных клиентов Managed WordPress

- sFTP (Secure File Transfer Protocol – протокол передачи файлов, который позволяет пользователям выгружать и скачивать файлы с хост-сервера через безопасное соединение).

- Закрытые ключи SSL »для подмножества активных клиентов, используется для аутентификации веб-сайтов для пользователей Интернета, включения шифрования и предотвращения атак олицетворения. GoDaddy занимается выпуском и установкой новых сертификатов для затронутых клиентов ».

- Актуальные пароли на уровне администратора WordPress.

- Имя пользователя и пароли базы данных. Пароли сброшены.

Достаточно ли сброса паролей и закрытых ключей для защиты данных 1,2 миллиона пользователей?

Как мы можем избежать подобных атак?

Не существует 100% проверенного способа оставаться в безопасности. Однако, если онлайн-организации переключатся на безопасные альтернативы, такие как биометрическая аутентификация, с этим можно будет справиться. Кроме того, предприятиям необходимо тщательно проверять безопасность и исправлять ошибки.

Угроза миновала?

Это не похоже на это, потому что GoDaddy в заявлении для SEC заявила, что открытые данные могут быть легко использованы для проведения фишинговых атак или выдачи себя за клиентские службы и веб-сайты.

Здесь ясно сказано, что вместо того, чтобы закрыть дверь, GoDaddy открыл ящик Пандоры.

Более того, у GoDaddy было достаточно времени, чтобы что-то исправить, но компания ничего не сделала. Вместо этого они изменили пароли зараженных веб-сайтов, чего ни в коем случае недостаточно. Более того, компания ничего не сказала об обнаружении и исправлении взломанных баз данных или удалении мошеннических учетных записей администраторов. Это означает, что угроза никуда не делась; чтобы оставаться в безопасности, пользователи должны быть более осторожными.

Заворачивать –

Приведенный выше пример объясняет, как действуют киберпреступники, и не оставляет шанса использовать необнаруженную уязвимость. Если организации хотят положить конец этим атакам, им необходимо принять меры безопасности и проверить слабые места. Если они не исправят их, утечки данных будут иметь место, например:

- Whitehat Jr, нарушение данных, раскрывающее данные 2,8 миллиона студентов и учителей.

- BigBasket, утечка данных, затронувшая данные более 2 миллионов клиентов.

- Нарушение данных Twitter, при котором киберпреступники взламывают проверенные аккаунты влиятельных и известных личностей.

- В результате утечки данных Marriott выявила данные о более чем 5,2 миллиона человек.

Итак, теперь пользователи и организации сами решают, как они хотят что-то исправить. Что вы думаете об этом, поделитесь своим мнением в разделе комментариев.